Хакерская атака на украинские облэнерго, которая произошла в конце 2015 года, была осуществлена с помощью вредоносного компьютерного обеспечения, спрятанного в документах Microsoft Office.

Об этом говорится в блоге антивирусной компании ESET, выпускающей известный антивирус NOD32.

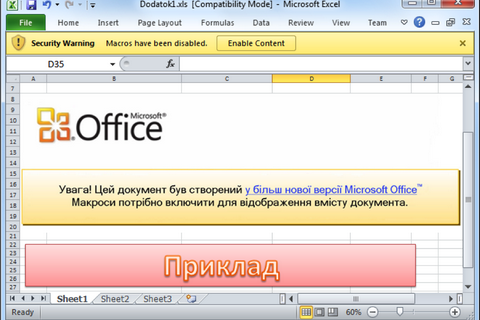

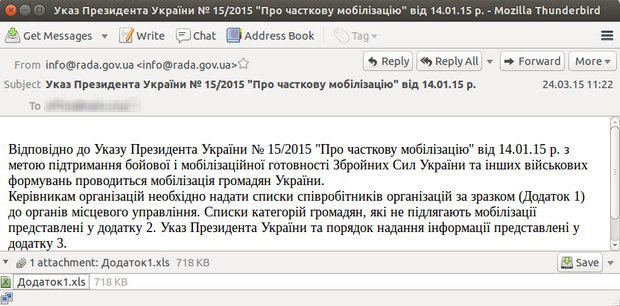

Сценарий атаки прост: жертва получает электронное письмо, которое содержит вложение с вредоносным документом. Например, в начале 2015 года с почтового сервера Верховной Рады рассылалось сообщение, где вирус был спрятан во вложенном Excel-файле якобы с некими списками по мобилизации. "Это пример использования социальной инженерии, а не уязвимостей программного обеспечения", - сказано в блоге.

Если жертва поверила письму и запустила документ с макросом, ее компьютер заражен. В случае с украинскими облэнерго, в документах был спрятан "троян" BlackEnergy, который заразил систему другим "трояном" Win32/KillDisk. Кроме того, что эта программа способна "убивать" файлы, необходимые для загрузки операционной системы, ее специально подготовили для атаки на энергокомпании.

Во-первых, в ней была заложена возможность активации с определенной задержкой. А во-вторых, ее настроили на закрытие процесса sec_service.exe, который может относиться к компьютерным программам ELTIMA Serial to Ethernet Connector и ASEM Ubiquity, используемым в автоматизированных системах управления (Industrial control system; ICS).

"Наш анализ разрушительной вредоносной программы KillDisk, обнаруженной в нескольких энергопоставляющих компаниях Украины, показывает, что в теории она способна отключать критически важные системы. Есть и другое возможное объяснение: бэкдор BlackEnergy, а также недавно обнаруженный бэкдор SSH обеспечивают злоумышленникам удаленный доступ к зараженной системе. После успешного заражения критической системы одним из этих троянов, злоумышленник, опять-таки теоретически, может получить возможность ее отключения. В таком случае внедренный троян KillDisk работает на то, чтобы восстановление стало более сложным. Мы со значительной долей уверенности можем предположить, что именно такой набор инструментов был использован, чтобы вызвать отключение света в Ивано-Франковской области", - говорится в блоге.

Такой же набор инструментов использовался недавно во время местных выборов в Украине. Однако тогда жертвами были средства массовой информации. В частности, была совершена атака на интернет-ресурсы группы StarLightMedia, в результате чего был сильно поврежден видеоархив телеканала ICTV. По данным CERT-UA, первичным источником попадания BlackEnergy на сервера компании стала электронное письмо на адрес финансового отдела сайта.

ESET отмечает, что жертвой декабрьской атаки стала не только Ивано-Франковская область, где 23 декабря произошел сбой в работе "Прикарпатьеоблэнерго", но и некоторые другие энергокомпании. ESET не уточняет, какие именно, но речь может идти также о "Киевоблэнерго" и "Черновцыоблэнерго". Согласно сообщению Минэнергоугля Украины, на уровне ведомства создана комиссия, которая должна установить причины сбоя в работе этих энергопоставляющих организаций.

Издание Ars Technica утверждает, что сбой в работе "Прикарпатьеоблэнерго" стал первым зафиксированным случаем отключения электроэнергии, который был вызван хакерской атакой.

"Это поворотный момент, так как мы и прежде видели примеры разрушительных атак на энергетические компании — например, на нефтяные - но никогда раньше они не вызывали массовые отключения электроэнергии. Это сценарий, которого мы боялись уже очень давно", - цитирует издание главу отдела кибершпионажа iSIGHT Partners Джона Халткуиста.